DDR5 jest obecnie najszybszym standardem pamięci RAM dla komputerów głównego nurtu i jest dostępny od około 5 lat. Podczas gdy luki w pamięci RAM mogą być wymuszone na każdym typie standardu, wygląda na to, że DDR5 może być bardziej podatny na złośliwe ataki niż wcześniej sądzono. Naukowcy z Uniwersytetu ETH Zurich w Szwajcarii połączyli siły z ekspertami ds. bezpieczeństwa Google i udało im się stworzyć wariant ataku DDR5 Rowhammer o nazwie Phoenix, który może wykorzystać wyższe prędkości odczytu/zapisu, aby uzyskać dostęp do wierszy komórek pamięci i odwrócić wartość pobliskich bitów z 1 na 0 i odwrotnie. Atak został przeprowadzony tylko na modułach DDR5 firmy SK Hynix chips. Przypuszczalnie może to mieć wpływ na wszystkie marki chipów DDR5.

SK Hynix zaimplementował standardowy mechanizm obronny Rowhammer o nazwie Target Row Refresh (TRR), który zapobiega odwracaniu bitów poprzez dodatkowe polecenia odświeżania w przypadku wykrycia niezwykle częstego dostępu do określonych wierszy. Badacze z Computer Security Group z ETH Zurich we współpracy z ekspertami ds. bezpieczeństwa Google zdołali dokonać inżynierii wstecznej tego zabezpieczenia. Okazało się zatem, że niektóre interwały odświeżania nie były chronione, więc naukowcy wymyślili sposób na śledzenie i synchronizację z wieloma odświeżeniami TRR, a nawet autokorektę w przypadku wykrycia pominiętego odświeżenia.

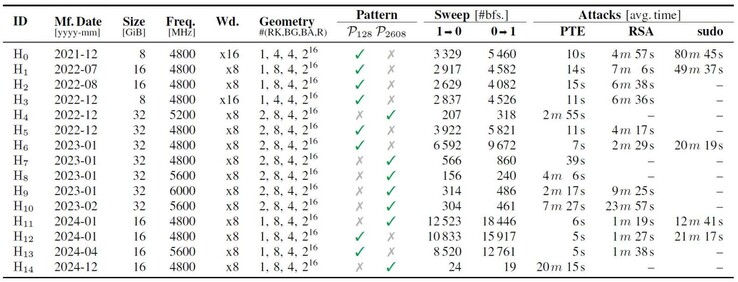

W związku z tym badacze ustalili, że tylko 128 (bardziej efektywnych) i 2608 interwałów odświeżania pozwoli na działanie nowego ataku Phoenix. Stosując tę metodę, powłoka z uprawnieniami roota została naruszona w mniej niż 2 minuty. Podczas szeroko zakrojonych praktycznych scenariuszy exploitów przeprowadzonych przez badaczy, okazało się, że wszystkie produkty SK Hynix były podatne na atak typu PTE (page-table entry), podczas gdy 73% modułów DIMM było podatnych na złamanie uwierzytelniania SSH za pomocą klucza RSA-2048, a tylko 33% modułów było podatnych na modyfikację binarną sudo w celu uzyskania dostępu na poziomie roota.

Exploit Phoenix otrzymał wynik o wysokim stopniu ważności i dotyczy wszystkich modułów pamięci RAM z układami SK Hynix wyprodukowanymi między styczniem 2021 a grudniem 2024 roku. Nadal nie jest jasne, jakie inne marki z powiązanym czasem produkcji są dotknięte. Istnieje rozwiązanie dla ataku Phoenix, które obejmuje aktywację specyfikacji tREFI (potrójny interwał odświeżania DRAM) w dotkniętych modułach pamięci RAM, ale nie jest to zalecane, ponieważ może powodować więcej błędów uszkodzenia danych, skutkujących BSODi ogólną niestabilność systemu.