Deweloper GeoSn0w opublikował raport na temat błędu iOS błąd który może umożliwić iPhone'om dostęp do kilku funkcji dostępnych tylko dla iPadaw tym Stage Manager, pływające okna aplikacji, wielozadaniowość w podzielonym widoku i stacja dokująca w stylu iPada. Zgodnie z raportem, zachowanie to wydaje się być wywoływane przez modyfikację pliku Apple'MobileGestalt.plist poprzez lukę wpływającą na procesy itunesstored i bookassetd w systemie iOS 26.1 i iOS 26.2 Beta 1.

MobileGestalt to wewnętrzny plik Apple używany do decydowania o tym, jaki sprzęt ma urządzenie i jakie funkcje powinno włączyć. Przechowuje zaszyfrowane wartości, które informują system o tym, czy urządzenie ma Dynamic Island, Touch ID, mikrofon lub obsługę wielozadaniowości. GeoSn0w zauważa, że wiele istniejących narzędzi tweakowych, w tym Nugget, Misaka i Picasso, już opiera się na zmianach MobileGestalt, chociaż narzędzia te zwykle wymagają dostępu na poziomie jailbreak.

Błąd pozwala telefonowi zmieniać pliki w miejscach, w których normalnie nie powinien, w tym w folderze, w którym przechowywany jest MobileGestalt, w zasadzie może edytować rzeczy, których nie powinien. Nie może jednak dotknąć super chronionych folderów systemowych, które kontroluje tylko najgłębsza część iOS. GeoSn0w twierdzi, że starsze wersje tego błędu były wykorzystywane przez osoby próbujące ominąć blokady iCloud, ale ten raport mówi tylko o używaniu go do przerzucania ustawień funkcji, a nie omijania czegokolwiek.

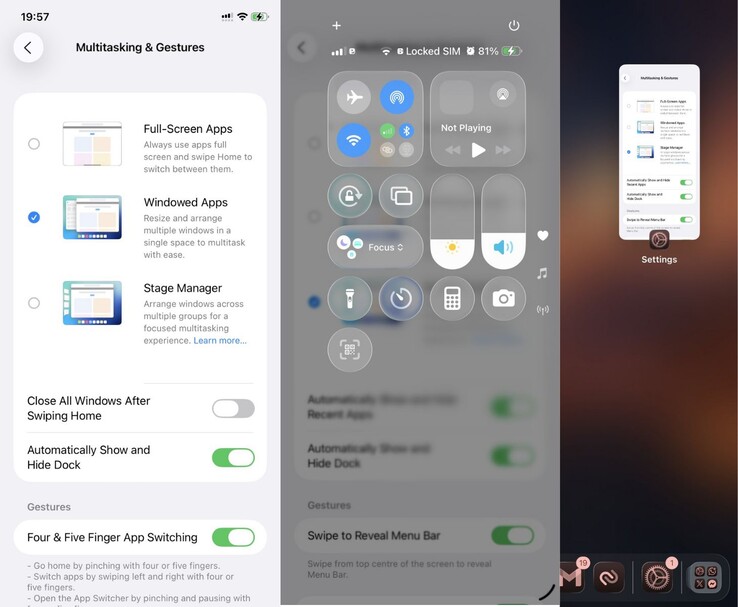

W ramach demonstracji deweloper Duy Tran (@khanhduytran0 na X, wcześniej Twitter) udostępnił wideo pokazujące iPhone'a z elementami interfejsu zwykle spotykanymi tylko na iPadach. Obejmują one aplikacje okienkowe, przypięte aplikacje, aplikacje nakładkowe, dublowanie obrazu w obrazie, stację dokującą iPadOS i elementy sterujące Stage Manager. Według GeoSn0w, odbywa się to poprzez dostosowanie pewnych ukrytych ustawień, które sprawiają, że urządzenie identyfikuje się jako iPadco następnie włącza funkcje tylko dla iPada.

Ponieważ sekcja MobileGestalt "CacheData" wygląda na zakodowaną, artykuł mówi, że programiści zaglądają do innego pliku systemowego, aby znaleźć zaszyfrowaną wartość wskazującą miejsce przechowywania typu urządzenia. Używają języka Swift do przeglądania potrzebnych części pliku, a następnie używają narzędzi Python stworzonych przez innych programistów do wprowadzania zmian. GeoSn0w wspomina, że exploit ma niespójny wskaźnik sukcesu i może wymagać wielu prób przed ponownym uruchomieniem.

Nie mogą zmienić pliku z telefonu, ale nadal mogą go odczytać za pomocą stworzonej przez siebie aplikacji. Następnie wysyłają go do komputera, aby sprawdzić, co jest w środku.

Działa to na urządzeniach z systemem iOS 26.1 lub iOS 26.2 Beta 1i niektóre narzędzia mogą go używać w przyszłości, ale raport mówi, że ma to jedynie wyjaśnić, jak zachowuje się błąd, a nie coś, co zwykli użytkownicy powinni wypróbować.

Zastrzeżenie: oryginalny artykuł zawiera kroki modyfikacji na poziomie systemu, które mogą unieważnić gwarancję lub wpłynąć na bezpieczeństwo urządzenia. Notebookcheck udostępnia link dla kontekstu, ale nie zaleca użytkownikom replikowania procesu.