GitLab wzywa użytkowników do aktualizacji po załataniu błędów wysokiego ryzyka wpływających na repozytoria i usługi

GitLab opublikował nowe aktualizacje poprawek, które dotyczą wielu poważnych zagrożeń luki w zabezpieczeniach luki w zabezpieczeniach dotyczące platform Community Edition (CE) i Enterprise Edition (EE). Aktualizacje pojawiły się w wersjach 18.8.4, 18.7.4 i 18.6.6, a firma zdecydowanie zaleca natychmiastową aktualizację wszystkich samodzielnie zarządzanych instalacji. GitLab już korzysta z poprawione natomiast klienci GitLab Dedicated nie muszą podejmować żadnych działań.

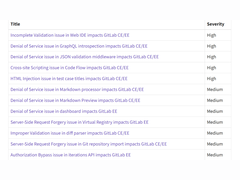

Wśród najbardziej krytycznych usuniętych błędów znajduje się CVE-2025-7659, wada o wysokim stopniu ważności (CVSS 8.0) polegająca na niekompletnej walidacji w Web IDE GitLab. Według GitLab, luka ta mogła pozwolić nieuwierzytelnionym atakującym na kradzież tokenów dostępu i potencjalne uzyskanie dostępu do prywatnych repozytoriów. Usunięto również kilka luk typu denial-of-service, w tym CVE-2025-8099, która może umożliwić atakującym zawieszenie serwerów poprzez powtarzające się zapytania GraphQL, oraz CVE-2026-0958, która może wyczerpać zasoby systemowe poprzez obejście oprogramowania pośredniczącego walidacji JSON.

Poprawka usuwa również luki w zabezpieczeniach typu cross-site scripting i injection, takie jak CVE-2025-14560 i CVE-2026-0595. Luki te mogły pozwolić atakującym na wstrzykiwanie złośliwych skryptów lub manipulowanie treścią w określonych warunkach. Usunięto również dodatkowe luki o średnim stopniu ważności wpływające na przetwarzanie Markdown, pulpity nawigacyjne i ryzyko fałszowania żądań po stronie serwera (SSRF), a także kilka błędów autoryzacji i walidacji o niższym stopniu ważności.

GitLab podaje, że wersje, których dotyczy problem, obejmują wszystkie kompilacje z wielu gałęzi wydań poprzedzających nowo wydane poprawki. Firma zauważa, że bezpieczeństwo bezpieczeństwa są zazwyczaj upubliczniane 30 dni po wydaniu poprawki. Organizacja podkreśla, że aktualizacja do najnowszej obsługiwanej wersji jest uważana za niezbędną do utrzymania bezpiecznych wdrożeń.

Wydanie poprawki obejmuje również migracje baz danych, które mogą tymczasowo wpłynąć na dostępność. Instalacje z jednym węzłem instalacje mogą doświadczyć przestojów podczas aktualizacji, podczas gdy wdrożenia wielowęzłowe mogą zakończyć aktualizację bez przestojów, postępując zgodnie z zalecanymi procedurami aktualizacji.

GitLab przestrzega regularnego harmonogramu wydawania poprawek dwa razy w miesiącu, ale może wydawać dodatkowe aktualizacje w przypadku wykrycia krytycznych luk w zabezpieczeniach. Firma radzi administratorom, aby przejrzeli informacje o wydaniu, przetestowali aktualizacje w środowiskach przejściowych i wdrożyli najnowsze poprawki tak szybko, jak to możliwe, aby zmniejszyć potencjalne ryzyko wykorzystania.