Badacze z rosyjskiej firmy zajmującej się cyberbezpieczeństwem Kaspersky przedstawili niedawno szczegółowe ustalenia z Project Triangulationtrwające dochodzenie w sprawie ataku złośliwego oprogramowania na iOS, które według nich jest "najbardziej wyrafinowane", jakie kiedykolwiek widzieli. Po raz pierwszy zgłoszono w czerwcu 2023 roku, po wykryciu na niektórych urządzeniach własnych firmy, stwierdzono, że złośliwe oprogramowanie naraziło na szwank urządzenia od 2019 roku i zostało zaprojektowane do działania na wersjach iOS do 16.2. Dyrektor generalny firmy, Eugene Kaspersky, określił je jako "niezwykle złożony, profesjonalnie ukierunkowany cyberatak".

Odkrycia ujawniają, że wykorzystuje on cztery luki zero-day (tj. nieodłączne luki w zabezpieczeniach systemu) w iPhonie, w tym obejście Applesprzętowej ochrony pamięci, w celu uzyskania dostępu na poziomie roota i zainstalowania oprogramowania szpiegującego. Chociaż oficjalnie nie przypisano go żadnej konkretnej stronie, rosyjska FSB twierdzi, że złośliwe oprogramowanie jest dziełem amerykańskiej NSA współpracującej z Apple w celu włamania się do telefonów rosyjskich dyplomatów i innych osób.

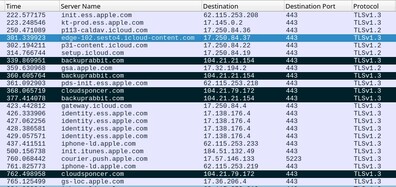

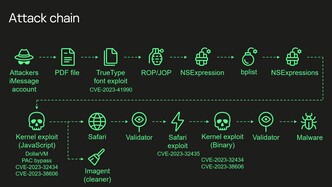

Atak rozpoczyna się od wiadomości otrzymanej za pośrednictwem usługi iMessage, zawierającej załącznik. Będąc exploitem zero-clickwiadomość nie wymaga interakcji użytkownika, aby rozpocząć działanie. Załącznik wykorzystuje serię luk typu zero-day, najpierw uruchamiając zdalne wykonanie kodu, a ostatecznie prowadząc do uzyskania przez złośliwe oprogramowanie pełnej kontroli nad urządzeniem. Obejmuje to możliwość odczytywania/modyfikowania/usuwania dowolnych plików, wyodrębniania zapisanych danych uwierzytelniających i haseł, monitorowania geolokalizacji urządzenia na żywo i czyszczenia własnych śladów (w tym usuwania oryginalnej wiadomości).

Istotnym odkryciem w najnowszym raporcie była tajemnicza funkcja sprzętowa w SoC Apple(obecnie rozpoznawana jako CVE-2023-38606), która umożliwia atakującym "zapisywanie danych pod określonym adresem fizycznym z pominięciem sprzętowej ochrony pamięci poprzez zapisywanie danych, adresu docelowego i skrótu danych w nieznanych rejestrach sprzętowych układu nieużywanych przez oprogramowanie układowe" Funkcja ta została pozostawiona przypadkowo lub jest używana do debugowania fabrycznego, ale ponieważ nigdy nie jest faktycznie używana przez oprogramowanie układowe, nie jest jasne, w jaki sposób atakujący dowiedzieli się o jej istnieniu i jak ją wykorzystać.

Chociaż wydaje się, że atak do tej pory był ukierunkowany na wersje iOS do 16.2, a wiele luk zostało załatanych przez Apple, istnieją dowody na to, że złośliwe oprogramowanie zostało zaktualizowane przynajmniej raz dla nowszych modeli iPhone'a i wersji iOS. Na chwilę obecną najlepszą obroną wydaje się być pozostawanie na bieżąco z najnowszą wersją iOS. Ponieważ kod złośliwego oprogramowania jest wdrażany w pamięci, ponowne uruchomienie powoduje jego usunięcie, ale urządzenie zawsze może zostać ponownie zainfekowane, jeśli atakujący ponownie wyśle wiadomość.

Kaspersky jest bliski ukończenia inżynierii wstecznej tego łańcucha ataków i podzieli się dalszymi szczegółami w nadchodzących miesiącach. Jej najnowszy raport kończy się stwierdzeniem, że "zaawansowane zabezpieczenia sprzętowe są bezużyteczne w obliczu wyrafinowanego atakującego, o ile istnieją funkcje sprzętowe, które mogą ominąć te zabezpieczenia... Zabezpieczenia sprzętowe bardzo często opierają się na "bezpieczeństwie poprzez niejasność"... ale jest to błędne podejście, ponieważ prędzej czy później wszystkie sekrety zostaną ujawnione"

Proszę zabezpieczyć swoje prywatne dane za pomocą zewnętrznego dysku SSD Kingston IronKey Vault 960 GB z 256-bitowym szyfrowaniem lub pamięci flash Lexar Jumpdrive Fingerprint 64 GB USB 3.0

Źródło(a)

Kaspersky przez Ars Technica

Deutsch

Deutsch English

English Español

Español Français

Français Italiano

Italiano Nederlands

Nederlands Polski

Polski Português

Português Русский

Русский Türkçe

Türkçe Svenska

Svenska Chinese

Chinese Magyar

Magyar